네트워크에서의 프로토콜

컴퓨터나 다른 장치 간에 데이터를 교환하고 통신하기 위한 규칙과 규약의 집합을 의미합니다.

데이터의 전송방식, 형태, 오류 처리, 보안 등을 정의하여 효율적이고 안정적인 통신을 가능하게 합니다.

프로토콜은 통신 과정에서 송신 측과 수신측이 서로 이해하고 준수해야 할 규칙들입니다.

네트워크에서 데이터를 보내고 받는 방식을 명확하게 정의합니다.

TCP / IP 5계층에서 사용되는 프로토콜

제 5계층 응용 계층 (Application Layer)

HTTP (Hyper Text Transfer Protocol) : 웹에서 데이터를 주고받을 때 사용되는 프로토콜 중 하나로, 웹 브라우저와 웹 서버 사이의 통신을 담당. 클라이언트와 서버 간에 요청(Request) 과 응답(Response) 을 주고받는데 사용.

DNS (Domain Name System) : 인터넷에 연결된 모든 장치는 고유한 IP 주소를 가지고 있는데, IP 주소는 숫자로 되어있어서 읽거나 기억하기 어려움. 이러한 불편함을 해소하기 위해 사람이 읽기 쉬운 도메인 이름을 IP 주소로 변환하는 역할을 함.

제 4계층 전송 계층 (Transport Layer)

TCP (Transmission Control Protocol) :

- 신뢰성 있는 연결 지향형 프로토콜. 데이터의 정확한 전달과 순서를 보장.

- 데이터의 분할과 재조립, 오류 검출 및 복구를 지원하여 안정적인 데이터 전송.

- 대부분의 웹 브라우징, 이메일 전송, 파일 다운로드 등과 같은 신뢰성이 중요한 응용 프로그램에서 주로 사용.

UDP (User Datagram Protocol) :

- 비연결성 프로토콜로, 데이터의 신뢰성과 순서를 보장하지 않음.

- 데이터를 패킷으로 나누어 전송하고, 오류 검사 기능만 제공하여 일부 데이터 손실이나 순서 변경이 발생할 수 있음.

- 실시간 스트리밍, 온라인 게임, DNS 쿼리와 같이 신속한 데이터 전달이 중요한 상황에서 사용.

- UDP는 TCP보다 더 빠른 데이터 전송을 가능하게 하지만, 데이터의 정확한 도착과 순서는 응용 프로그램에서 직접 관리 필요.

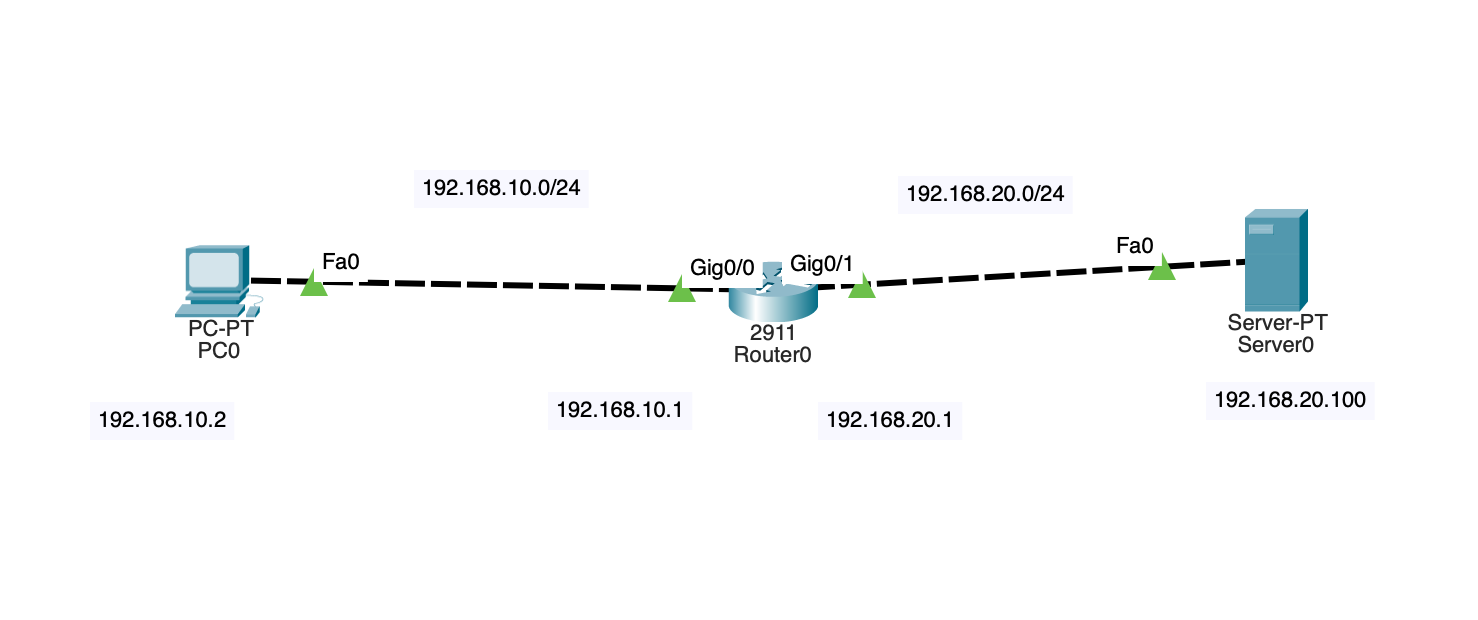

제 3계층 네트워크 계층 (Network Layer)

ICMP (Internet Control Message Protocol) :

- 네트워크 상에서 컴퓨터 간에 제어 및 에러 메시지를 전송하기 위해 사용

- ICMP 메시지는 네트워크 단절, 호스트 도달 불가능, 패킷 크기 초과와 같은 상황을 알려줌

- 'ping' : 호스트가 동작하고 네트워크에 연결되어 있는지를 확인하는 ICMP 메시지

ARP (Address Resolution Protocol) :

- IP 주소와 MAC 주소 간의 매핑을 수행하는 프로토콜

- 주로 LAN 에서 목적지 IP 주소를 가지고 해당 호스트의 MAC 주소를 찾는 데 사용

제 2계층 데이터링크 계층 (Datalink Layer)

Ethernet :

- 장치 간에 데이터를 전송하기 위해 LAN 에서 사용되는 유선 네트워크 기술

- CSMA / CD (Carrier Sense Multiple Access with Collision Detection) 방식을 사용해 여러 장치가 동시에 네트워크를 공유할 수 있고, 충돌을 감지하여 처리하는 기능을 제공

- 주로 유선 연결을 통해 데이터를 전송하며, Ethernet 프레임의 형태로 패킷화하여 전송

PPP (Point-to-Point Protocol) :

- 시리얼 라인이나 전화 회선과 같은 포인트 투 포인트 연결을 통해 사용

- 주로 인터넷 서비스 제공자 (ISP) 와 사용자 사이의 연결 설정을 위해 제공

'네트워크 > 기초' 카테고리의 다른 글

| 트리니티 - IP주소와 서브넷팅 (1) | 2024.05.07 |

|---|---|

| IP 주소 (1) | 2023.09.04 |

| OSI 7계층 (0) | 2023.08.27 |

| 네트워크 기초 이론 (0) | 2023.08.27 |