UTM이란

Unified Threat Management 의 줄임말로, 통합 위협 관리를 말합니다.

UTM 방화벽은 다양한 보안 기능을 하나의 장비에서 통합하여 제공합니다. 이로 인해 여러 개별 보안 장비를 구매하고 관리할 필요가 없어지며, 통합된 기능으로 보안을 관리할 수 있습니다.

UTM 방화벽의 기능

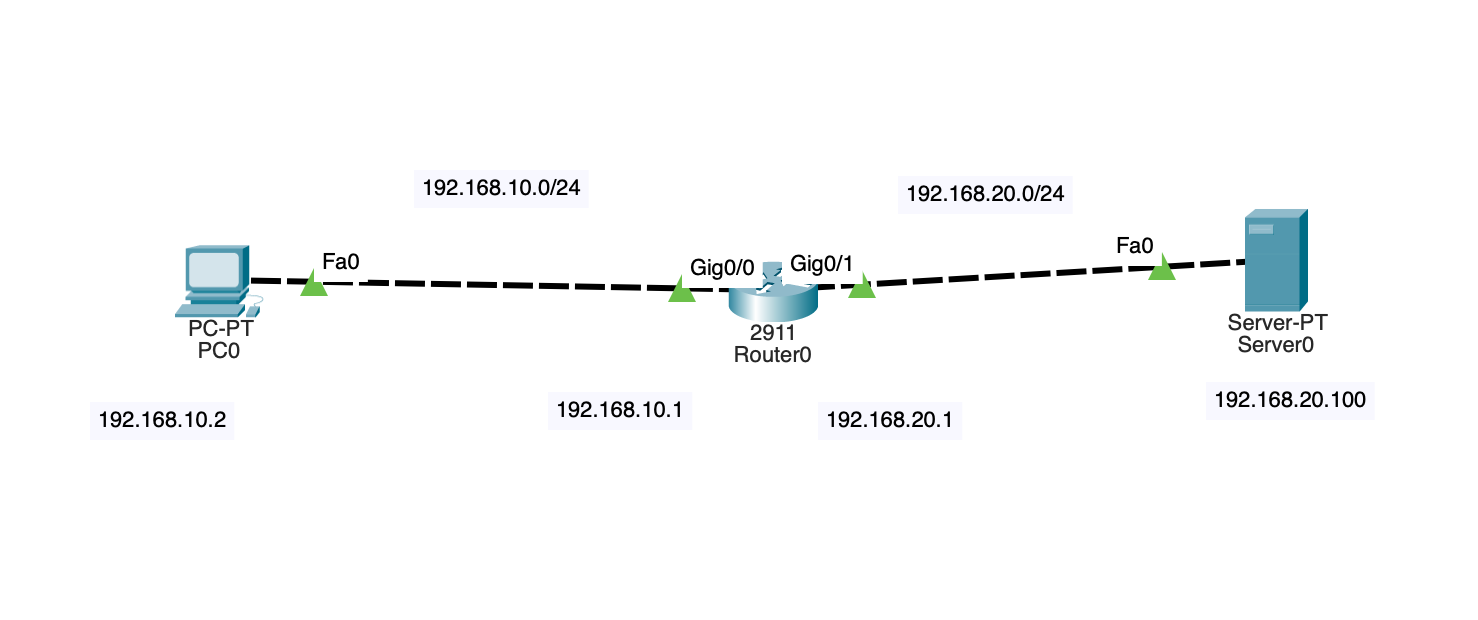

기본적으로 방화벽의 기능인 네트워크 트래픽을 모니터링하고, 혀용되지 않은 접근을 차단하여 외부에서 내부로의 불법적인 접근을 막습니다.

- 바이러스 방지 : UTM은 네트워크를 모니터링할 수 있는 바이러스 백신 소프트웨어를 제공하며, 바이러스가 시스템 또는 장치를 손상시키는 것을 탐지하여 차단할 수 있습니다.

- 애플리케이션 필터링 : 네트워크에서 사용되는 애플리케이션을 모니터링하고, 정책을 적용하여 특정 애플리케이션의 사용을 제한하거나 차단할 수 있습니다.

- 가상 사설망 (VPN) : 안전한 원격 접근을 위해 VPN 을 제공하며, 데이터 암호화를 통해 데이터 보안을 강화합니다.

- 웹 필터링 : 웹 트래픽을 모니터링하고, 웹 사이트 차단, 콘텐츠 필터링, 악성 웹사이트 차단 등을 통해 웹 보안을 강화합니다.

- 데이터 손실 방지 : 데이터 유출이나 유출 시도를 감지해서 차단하여 데이터를 보호합니다.

UTM 방화벽의 이점

- 유연성 및 적응성 : UTM 네트워크는 최신 인프라에서 사용할 수 있는 복잡한 네트워킹 구성을 처리할 수 있습니다. 두 개 이상의 보안 기술을 원하는 대로 자유롭게 배치할 수 있습니다. 또한 시스템이 최신 위협에 대응할 수 있도록 자동 업데이트를 제공합니다.

- 편의성 : UTM 방화벽은 사용자 친화적인 인터페이스와 설정 도구로 사용자가 쉽게 구성하고 관리할 수 있도록 지원합니다.

- 비용 효율성 : 중앙 집중식 설정으로 인해 네트워크 보호에 필요한 장치의 수를 줄입니다. 따라서 비용 절감 효과를 얻을 수 있고, 시스템을 모니터링하는 데 필요한 인력이 적기 때문에 인력 비용도 절감할 수 있습니다.

UTM 방화벽의 단점

- 성능 이슈 : UTM 방화벽은 여러 보안 기능을 하나의 장비에서 처리하기 때문에 성능 문제가 발생할 수 있습니다. 특히 네트워크 트래픽이 많거나 복잡한 보안 정책이 필요한 경우 성능 저하가 발생할 수 있습니다.

- 커스터마이징 한계 : UTM 방화벽은 다양한 통합 기능을 제공하지만, 특정 보안 기능에 대한 고도의 커스터마이징이 어려울 수 있습니다. 즉, 특정 기능의 세부 설정이나 조정이 더 복잡할 수 있습니다.

'보안' 카테고리의 다른 글

| EAP (Extensible Authentication Protocol) (0) | 2023.12.15 |

|---|---|

| PKI (공개 키 기반 구조) (0) | 2023.11.22 |